ユーザ認証ワークフロー¶

Figure Authentication usage 1

一般的なユーザーのワークフロー

HTTP(S)認証¶

最も一般的なリソース接続の1つは、HTTP(S)を介して例えばWebマッピングサーバで、認証方式のプラグインは、多くの場合、接続のこれらのタイプのために働きます。方法プラグインは、HTTPリクエスト・オブジェクトにアクセスし、要求、ならびにそのヘッダの両方を操作することができます。これは、インターネットベースの認証の多くの形態が可能になります。標準のユーザー名/パスワードを使用してHTTP(S)経由で接続する場合の認証方法は、接続時にHTTP BASIC認証を試みます。

Figure HTTP(S) authentication 1

HTTP BASICのためのWMS接続の設定

データベース認証¶

データベース・リソースへの接続は、一般*認証設定を使用しない場合は、ユーザ名および(オプション)パスワードを公開するkey = valueのペアとして格納されます。新しい認証システムを構成する場合は、キー=値は、資格証明書の抽象化された表現になります、例えば、 authfg = 81t21b9

Figure Database Authentication 1

PostgresのSSL-と-PKIの接続を設定します

PKI認証¶

認証システム内のPKIコンポーネントを設定するときは、データベースにコンポーネントをインポートしたり、ファイルシステムに保存されているコンポーネントファイルを参照するオプションがあります。このような成分が頻繁に変更、又はここでコンポーネントは、システム管理者によって置換される場合、後者は有用であり得ます。いずれの場合では、データベース内の秘密鍵にアクセスするために必要なすべてのパスフレーズを保存する必要があります。

Figure PKI authentication 1

PKI configuration workflow

( - > Options` セッティング::menuselection)によって:guilabel: QGISでAuthentication`タブ `Options`ダイアログにアクセスできるすべてのPKIコンポーネントは**証明書マネージャ内の別のエディタで管理することができ**、 ** **ボタン、[証明書の管理]をクリックします。

Figure PKI authentication 2

証明書マネージャを開く

証明書マネージャ**では、**アイデンティティのためのエディタは、**サーバー**と**当局があります。これらの各々は、独自のタブに含まれており、これらは上記ワークフローチャートに遭遇するために、以下に記載されています。ワークフローに慣れているたら、タブ順序は頻繁にアクセスされる編集者に相対的です。

ノート

guilabel:保存するすべての変更のための `Options`ダイアログが** [OK]ボタン**すべての認証システムの編集が認証データベースにすぐに書き込みますので、クリックする必要はありません。これは、[オプション]ダイアログの他の設定とは異なります。

当局¶

** 証明書マネージャのタブ 当局から入手できる証明機関(CA)を管理することができますから**認証 QGISのタブ**オプション**]ダイアログ。

上記ワークフローチャートで参照されるように、最初のステップは、インポートまたはCASのファイルを参照することです。このステップはオプションで、ルート認証局からごPKIの信頼チェーンの発信はすでに商用証明書ベンダーからの証明書として使用しているオペレーティングシステム(OS)にインストールした場合は不要です。あなたの認証ルートCAは、OSの信頼されたルートCAでない場合は、インポートする必要があるか、そのファイルシステムパスが参照されます。(わからない場合は、システム管理者にお問い合わせください。)

Figure PKI authentication 3

当局エディタ

デフォルトでは、お使いのOSからのルートCAが用意されています。しかし、彼らの信頼設定は継承されません。あなたはOSのルートCAが自分の政策を調整持っていた場合は特に、証明書信頼ポリシー設定を確認する必要があります。有効期限が切れているすべての証明書は、信頼されていないに設定され、あなたが特にその信頼ポリシーを上書きしない限り、セキュアなサーバー接続に使用されることはありません。すべての証明書のためにQGIS-発見信頼チェーンを参照するには、それを選択し、クリック| propertiesWidgetを| :SUP: `certificate`のための情報を表示します。

Figure PKI authentication 4

証明書情報ダイアログ

guilabel:あなたは編集することができます| selectString `信頼policy`を| チェーン内のいずれかの選択した証明書について。FileSave |選択した証明書の信頼ポリシーの変更がない限り、データベースに保存されることはありません| :SUP: `database`ボタンに保存した証明書の信頼ポリシーの変更は、選択した認証*ごと*クリックします。ダイアログを閉じると、**ポリシーの変更を適用しません。

Figure PKI authentication 5

信頼ポリシーの変更を保存する

|セキュアな接続のために信頼されるフィルタのCA、両方の中間証明書とルート証明書を、確認またはクリックすることで、デフォルトの信頼ポリシーを変更することができます| transformSettingsを **オプション**ボタンを押します。

警告

デフォルトの信頼ポリシーを変更すると、安全な接続で問題が発生する可能性があります。

Figure PKI authentication 6

当局のオプションメニュー

CAをインポートしたり、複数のCAが含まれているファイルからファイルシステムパスを保存したり、個々のCAをインポートすることができます。複数のCAチェーンの証明が含まれているファイルの標準PEM形式は、ファイルの一番下にルート証明書を持っており、すべてはその後、ファイルの先頭の方に、上記の子証明書に署名しました。

CA証明書のインポート]ダイアログボックスが順序に関係なく、ファイル内のすべてのCA証明書を見つけ、また、(あなたが彼らの信頼ポリシーを上書きしたい場合には)無効とみなされた証明書をインポートするオプションを提供していますでしょう。あなたは、インポート時に信頼ポリシーを上書きし、以降**編集者**当局以内に行うことができます。

Figure PKI authentication 7

証明書のインポート]ダイアログ

ノート

guilabel:あなたはに証明書情報を貼り付ける場合、 `PEMのtext`フィールド、暗号化された証明書がサポートされていないことに注意してください。

アイデンティティ¶

証明書manager 認証 QGIS オプション]ダイアログのタブ:guilabel:` Identities`]タブで:guilabelあなたはから入手できるクライアントIDの束を管理することができます。アイデンティティは、別々のファイルとして、または単一「バンドル」のファイルに結合のいずれか、PKI対応サービスに対して、あなたを認証し、通常のクライアント証明書と秘密鍵で構成するものです。バンドルまたは秘密鍵は、多くの場合、パスフレーズで保護されています。

あなたが持ってたらどんな証明機関(CA)を使用すると、必要に応じて認証データベースに任意のアイデンティティバンドルをインポートすることができインポート。あなたはアイデンティティを保存したくない場合は、個別の認証設定の中にそのコンポーネントファイルシステムパスを参照することができます。

Figure PKI identities authentication 1

アイデンティティエディタ

アイデンティティ・バンドルをインポートする場合、パスフレーズで保護または非保護することができ、かつ信頼チェーンを形成するCA証明書を含めることができます。トラストチェーンの認定は、ここではインポートされません。guilabel: `Authorities`タブ彼らは下別途追加することができます。

インポート時には、バンドルの証明書と秘密鍵は、鍵の保管は、QGISのマスターパスワードを使用して暗号化し、データベースに保存されます。データベースから記憶された束のその後の使用は、マスターパスワードの入力を必要とします。

個人のアイデンティティは、PEM / DER(.PEM / .DER)とPKCS#12からなるバンドル(.P12 / .PFX)コンポーネントがサポートされています。キーまたはバンドルがパスフレーズで保護されている場合は、パスワードをインポートする前にコンポーネントを検証する必要があります。バンドル内のクライアント証明書が無効である場合同様に、バンドルをインポートすることはできません(例えば、その効果的な日付はまだ開始されていないか、経過しています)。

Figure PKI identities authentication 2

PEM / DERのアイデンティティのインポート

Figure PKI identities authentication 3

PKCS#12 identity import

悪い層の取り扱い¶

時折、プロジェクトファイルと一緒に保存された認証設定IDは、現在の認証データベースは、プロジェクトが最後に保存された、または起因する資格情報の不一致にする場合と異なる可能性があるため、もはや有効ではありません。このような場合には:guilabel: `悪いlayers`ダイアログハンドルは、QGISの起動時に表示されます。

Figure PKI authentication Bad layers 1

認証付きの悪い層を扱います

データソースは、それに関連付けられた認証設定のIDを持つことが判明した場合、あなたはそれを編集することができます。そうすることで、自動的にテキストエディタでプロジェクトファイルを開くと、文字列の編集と同じように多くのデータソース文字列を編集します。

Figure PKI authentication Bad layers 2

悪い層の認証コンフィグIDを編集します

認証の設定のIDを変更します¶

時折、あなたは、リソースへのアクセスに関連しているauthenticationn構成IDを変更する必要があります。これが有用である場合があります。

リソースの認証設定IDがもはや有効で - これが発生することはできませんあなたは認証データベースを切り替えた際に、既にリソースに関連付けられているIDに*整列*新しい構成に必要な追加。

共有プロジェクトファイル - 共有ファイルサーバなどを介してユーザ間でプロジェクトを共有することを目的とする場合は、* * 7文字の事前に定義できます(含む AZを、および/または** 0-9 **)がリソースに関連付けられています。その後、個々のユーザーは、リソースの資格情報に固有の認証設定のIDを変更します。プロジェクトが開かれると、IDが認証データベースで発見されますが、資格情報は、ユーザーごとに異なっています。

Figure Authentication ID 1

層の認証コンフィグID(ロック解除された黄色のテキストフィールド)を変更します

警告

認証コンフィグIDを変更すると、高度な操作とみなされ、唯一それが必要である理由として、完全な知識を持って行われるべきです。前IDを編集するにはIDのテキストフィールドのロックを解除するために、クリックされた必要のあるロックボタンがあるのはこのためです。

QGIS Serverのサポート¶

QGIS Serverのマップの基礎として、認証設定を持っている層と、プロジェクトファイルを使用する場合は、リソースをロードするためにQGISのために必要な追加の設定手順のカップルがあります:

認証データベースが利用できるようにする必要があります

認証データベースのマスターパスワードが利用できるようにする必要があります

認証システムをインスタンス化する場合、サーバーは、作成または使用されます:ファイル: QGIS-auth.db`中:ファイル:〜/ .qgis2 / や `QGIS_AUTH_DB_DIR_PATH``環境変数で定義されているディレクトリ。これは、サーバーのユーザーが、その場合には、サーバーのユーザーは、読み取り/書き込み権限をしており、ウェブアクセス可能なディレクトリ内に存在しないディレクトリを定義するために、環境変数を使用して何のホームディレクトリを、持っていないということかもしれません。

サーバーにマスターパスワードを渡すには、サーバー・プロセスのユーザーが読み込み可能なファイルシステム上のパスにファイルの最初の行にそれを書くと `` QGIS_AUTH_PASSWORD_FILE``環境変数を使用して定義されました。サーバーのプロセスのユーザーによってのみ読めるようファイルを制限し、ウェブアクセス可能なディレクトリ内のファイルを保存しないように確認してください。

ノート

`` QGIS_AUTH_PASSWORD_FILE``変数がアクセスした直後にサーバー環境から削除されます

SSLサーバーの例外¶

Figure Server authentication 1

SSLサーバーの例外

あなたは** サーバーからQGISの**認証**セクション**オプション]ダイアログでタブをSSLサーバの設定および例外を管理することができます。

SSLサーバへの接続時に時々、SSL「握手」や、サーバーの証明書でエラーがあります。あなたはこれらのエラーを無視するか、例外としてSSLサーバー構成を作成することができます。これは、Webブラウザを使用して、SSLエラーを上書きすることができますどのように似ていますが、より細かく制御しています。

警告

サーバーとクライアントの間で全体のSSLの設定の完全な知識を持っていない限り、SSLのサーバー構成を作成しないでください。代わりに、サーバ管理者に問題を報告。

ノート

一部のPKIのセットアップは、SSLサーバ証明書を検証するために使用するチェーンよりも、クライアントのアイデンティティを検証するために完全に異なるCAの信頼チェーンを使用します。このような状況では、接続するサーバー用に作成された任意の構成は、必ずしもあなたのクライアントのアイデンティティの検証の問題を解決しないだろう、とだけ自分のクライアントIDの発行者またはサーバー管理者が問題を解決することができます。

signPlus |あなたは、クリックすることにより、SSLサーバの設定を事前に設定することができます| ボタン。SSLエラーが接続時に発生しますが(エラーが一時的に無視されるか、またはデータベースに保存し、無視することができます)** SSLエラー**ダイアログが表示されたときに代わりに、設定を追加することができます。

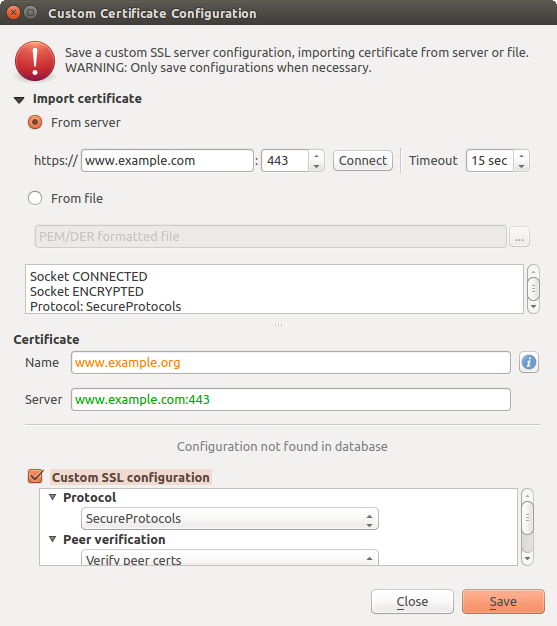

Figure Server authentication 2

手動で設定を追加

Figure Server authentication 3

SSLエラー時の設定を追加

SSLの設定がデータベースに保存されると、それは編集したり削除したりすることができます。

Figure Server authentication 4

Existing SSL configuration

Figure Server authentication 5

既存のSSL設定を編集します

あなたは、サーバーの接続のために働いていないSSLの設定とインポートダイアログを事前に設定したい場合は、手動で、次のコード(置き換え `` HTTPSを実行して、** Pythonコンソールを介した接続**をトリガすることができます://バグレポートサーバーのURLと.qt-project.org``):

from PyQt4.QtNetwork import *

req = QNetworkRequest(QUrl('https://bugreports.qt-project.org'))

reply = QgsNetworkAccessManager.instance().get(req)

これにより、データベースに設定を保存するかを選択することができます任意のエラーが発生した場合のSSLエラーダイアログを開きます。